Skydda lösenordshanterarens webbläsartillägg

Publicerad: 2025-10-06

Senast ändrad: 2025-10-06

Tidigare i år avslöjades en sårbarhet som påverkade alla stora lösenordshanterares webbläsartillägg. Genom att ändra två inställningar i din lösenordshanterare skyddar du dig mot liknande attacker i framtiden.

Lösenordshanterarnas webbläsartillägg har många fördelar. De gör det inte bara lätt att fylla i inloggningsuppgifter. De kan också fungera som varningsklockor vid nätfiskeattacker.

Stressiga jobbdagar är det lätt att bli lurad av en falsk inloggningssida som ligger på en snarlikt stavad domän. Läs mer om detta i vår fjolårsartikel om nätfiskeattacker som kringgår tvåfaktorsautentisering .

Lösenordshanterarens webbläsartillägg låter sig däremot inte luras. Lösenordshanteraren föreslår bara inloggningsuppgifter om domänen som besöks är domänen där inloggningsuppgifterna sparades. Om en enda bokstav är fel har lösenordshanteraren inga inloggningsuppgifter att föreslå. Det är ett tydligt tecken på att något är fel.

Webbläsartilläggen kan utgöra en säkerhetsrisk

Webbläsaren är samtidigt ingen riskfri miljö för lösenordshanterare. På årets upplaga av säkerhetskonferensen Defcon avslöjade säkerhetsforskaren Marek Tóth att webbsidor kunde lura lösenordshanterare att läcka hemligheter.

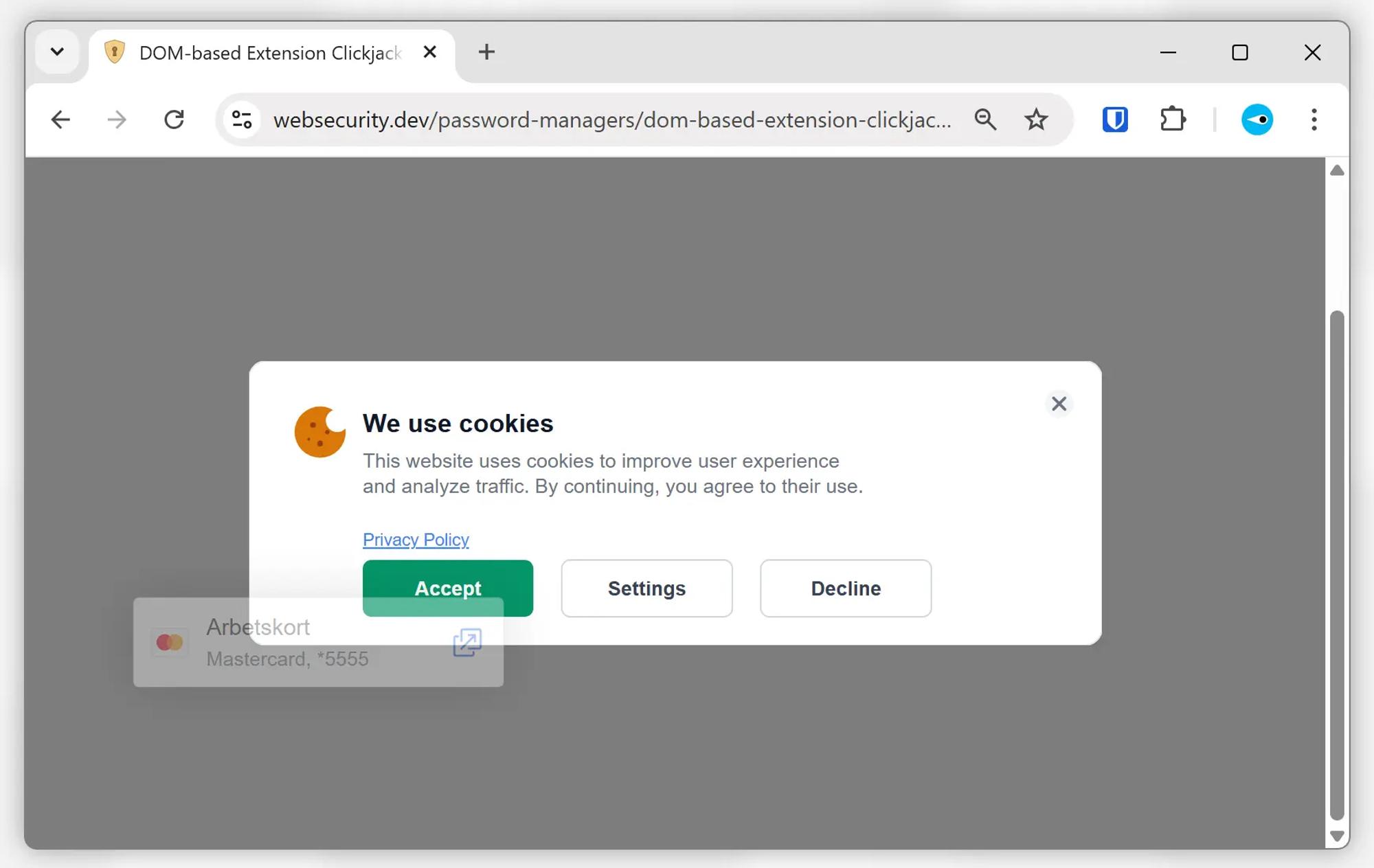

Tóth demonstrerade attacken genom att skapa webbsidor med fält för automatisk ifyllning av uppgifter. Webbsidorna manipulerade lösenordshanterarnas webbläsartilläggs förslagsrutor så att de blev genomskinliga. Sedan visade webbsidorna dialogrutor som besökaren behövde klicka bort, till exempel samtyckes- eller captcha-rutor. När en besökare klickade bort en sådan ruta klickade besökaren egentligen på den genomskinliga förslagsrutan från webbläsartillägget, vilket gjorde att de förslagna uppgifterna skickades till webbplatsen.

Sårbarheten gjorde att orelaterade klick på webbplatsen fyllde i föreslagna uppgifter från lösenordshanteraren. Bilden är manipulerad så att den annars helt dolda autofyll-rutan är delvis synlig.

Tóths attack påverkade framför allt betalkortsuppgifter eftersom sådana, till skillnad från inloggningsuppgifter, inte är kopplade till någon specifik domän. För att attacken skulle utnyttjas för att stjäla inloggningsuppgifter hade angriparen behövt behörighet att publicera en skadlig webbsida på samma domän som den autentiska inloggningssidan.

De stora lösenordshanterarna har åtgärdat sårbarheten men det är ändå en god idé att konfigurera webbläsartilläggen så säkert som möjligt. SSF rekommenderar att ändra två inställningar som finns i många av världens lösenordshanterare. I den här guiden utgår vi från Bitwarden och Proton Pass, två företagsanpassade lösenordshanterare med öppen källkod.

Inaktivera förslagsrutan

Första åtgärden är att inaktivera förslagsrutan som flera lösenordshanterare lägger in på webbsidor med inloggnings- och betalkortsfält.

Du kan fortfarande fylla i uppgifter automatiskt genom att klicka på lösenordshanterarens ikon i verktygsfältet. Det är en säkrare lösning eftersom den rutan är helt separerad från innehållet på webbsidorna som du besöker.

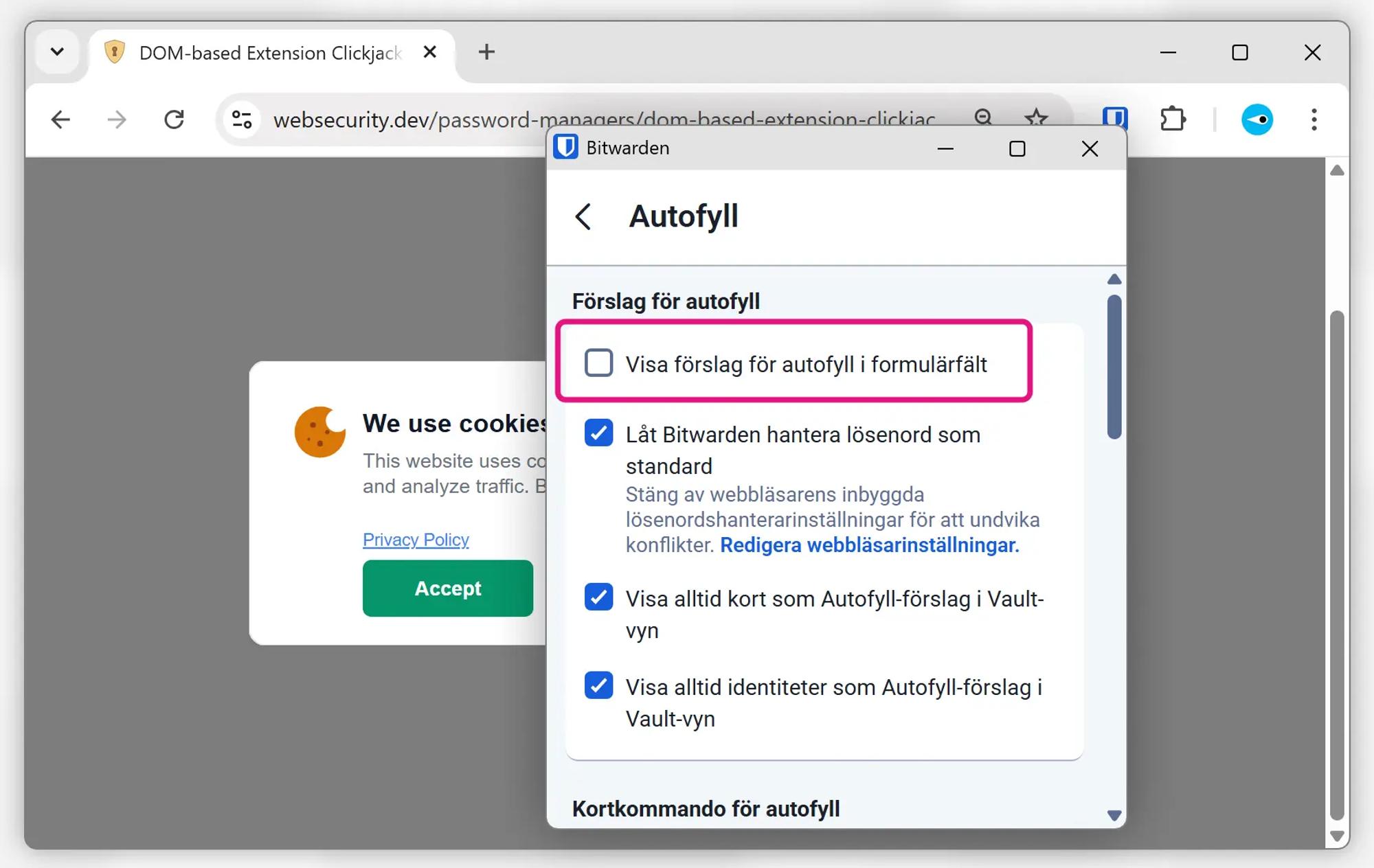

I Bitwarden stänger du av förslagsrutan genom att klicka på Inställningar, välja Autofyll och kryssa ur ”Visa förslag för autofyll i formulärfält”.

Stärk säkerheten i Bitwarden genom att stänga av autofyll-funktionen.

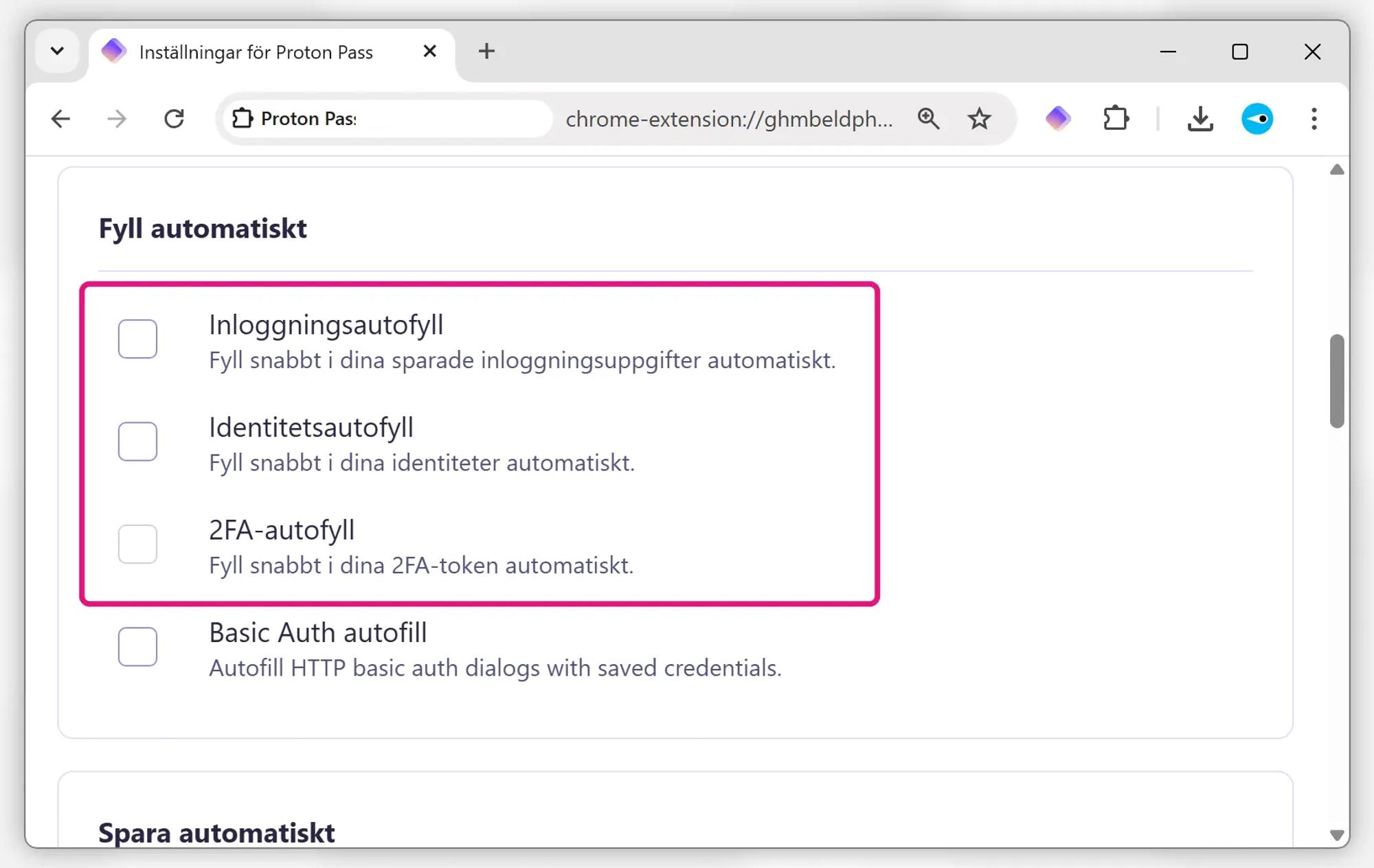

I Proton Pass gör du samma sak genom att öppna Inställningar och bocka ur alternativen under Autofyll-rubriken.

Stärk säkerheten i Proton Pass genom att stänga av autofyll-funktionen.

Aktivera autolåset

Den andra åtgärden är att aktivera automatisk låsning av lösenordshanteraren efter några minuters inaktivitet. Det minskar inte bara risken för att sårbarheter likt den Marek Tóth upptäckte lyckas. Det ger också ett extra skydd om du skulle glömma att låsa datorn och lämnar den i obevakat skick.

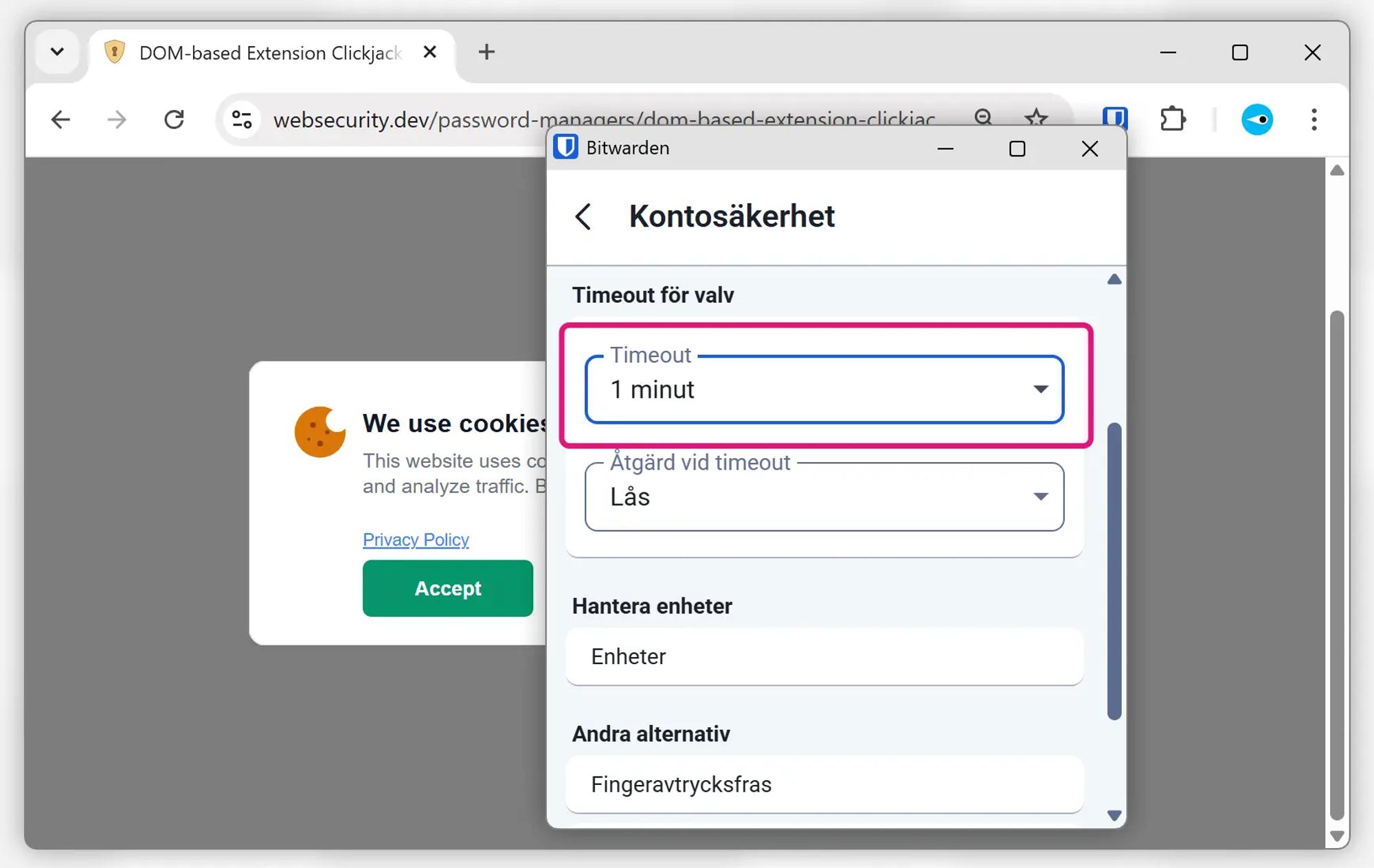

I Bitwarden aktiverar du autolåset genom att öppna Inställningar, klicka på Kontosäkerhet och ändra ”Timeout för valv” till exempelvis fem minuter. Passa gärna på att samtidigt aktivera biometrisk upplåsning. Då kan du låsa upp valvet med Windows Hello (Windows) eller Touch-id (Mac OS).

Stärk säkerheten i Bitwarden genom att aktivera autolåset.

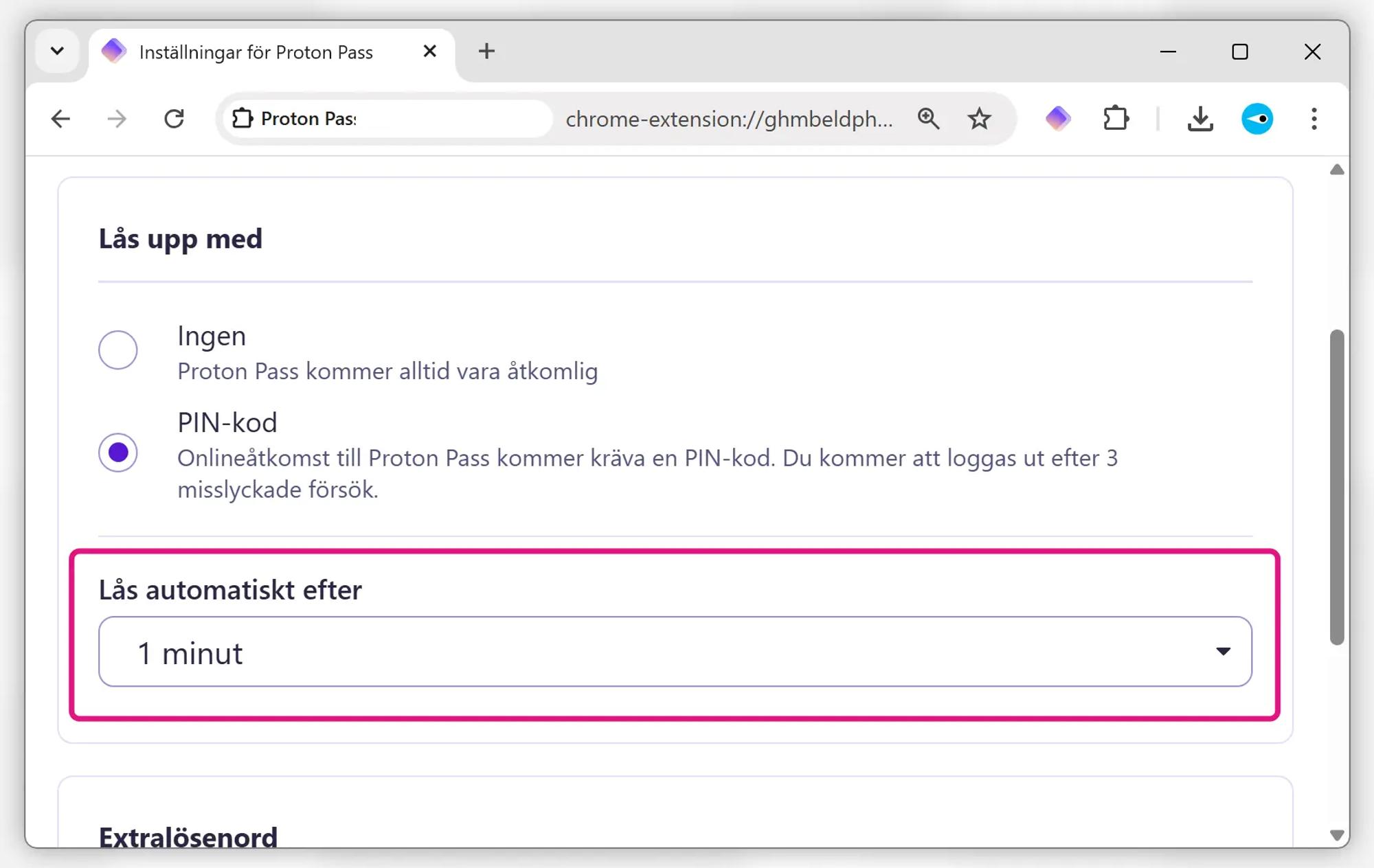

I Proton Pass gör du samma sak genom att öppna Inställningar, växla till Säkerhet-fliken och välja att låsa upp valvet med en pinkod. Därefter kan du välja hur lång tid du vill att det ska gå innan valvet låser sig automatiskt. Proton Pass webbläsartillägg saknar i skrivande stund stöd för biometrisk upplåsning, men utvecklarna har meddelat att de ska lägga till stödet under årets gång.

Stärk säkerheten i Proton Pass genom att aktivera autolåset.