Nyckelinloggning kan kringgås men inte nätfiskas

Publicerad: 2025-08-19

Senast ändrad: 2025-08-19

Allt fler molntjänster erbjuder inloggning med nycklar (passkeys) som ett alternativ till lösenord. Det tvingar världens bedragare att anpassa sina nätfiskemetoder. För fullständigt nätfiskeskydd måste nyckelinloggning ersätta, inte bara komplettera, de andra inloggningsmetoderna.

Inloggning med nycklar (passkeys) har sakta men säkert börjat komplettera lösenordsinloggning. Förra året rapporterade Google att 800 miljoner Google-konton skyddades med nyckelinloggning och att användarna hade loggat in med hjälp av nycklar över 2,5 miljarder gånger.

Nyckelinloggning är en säkrare inloggningsmetod eftersom den är en av få nätfiskeresistenta inloggningsmetoder. På så sätt skiljer sig nyckelinloggning från både vanliga lösenord och de flesta metoder för tvåfaktorsautentisering. Som vi visade i höstas kan till och med push-notisbaserad tvåfaktorsautentisering nätfiskas (läs mer i artikeln ”Nya nätfiskeattacker kringgår tvåfaktorsautentisering ”). Sådana nätfiskeattacker är tekniskt omöjliga när användarna loggar in med nycklar.

För att en angripare ska kunna kapa ett konto som skyddas med nyckelinloggning måste angriparen antingen infektera användarens dator eller lura användaren att logga in på något att vis.

Som ovannämnt har nycklar börjat komplettera lösenord, inte ersätta lösenord. Detta kan bli ett problem i framtiden, något säkerhetsföretaget Proofpoint varnade för förra veckan . Proofpoints varning är värd att ta på allvar, till skillnad från varningen för en annan påstådd nätfiskemetod som fick medial uppmärksamhet under sommaren. I denna artikel ser vi närmare de båda varningarna och reder ut skillnaden.

Bluetooth-koppling skyddar mot nätfiske

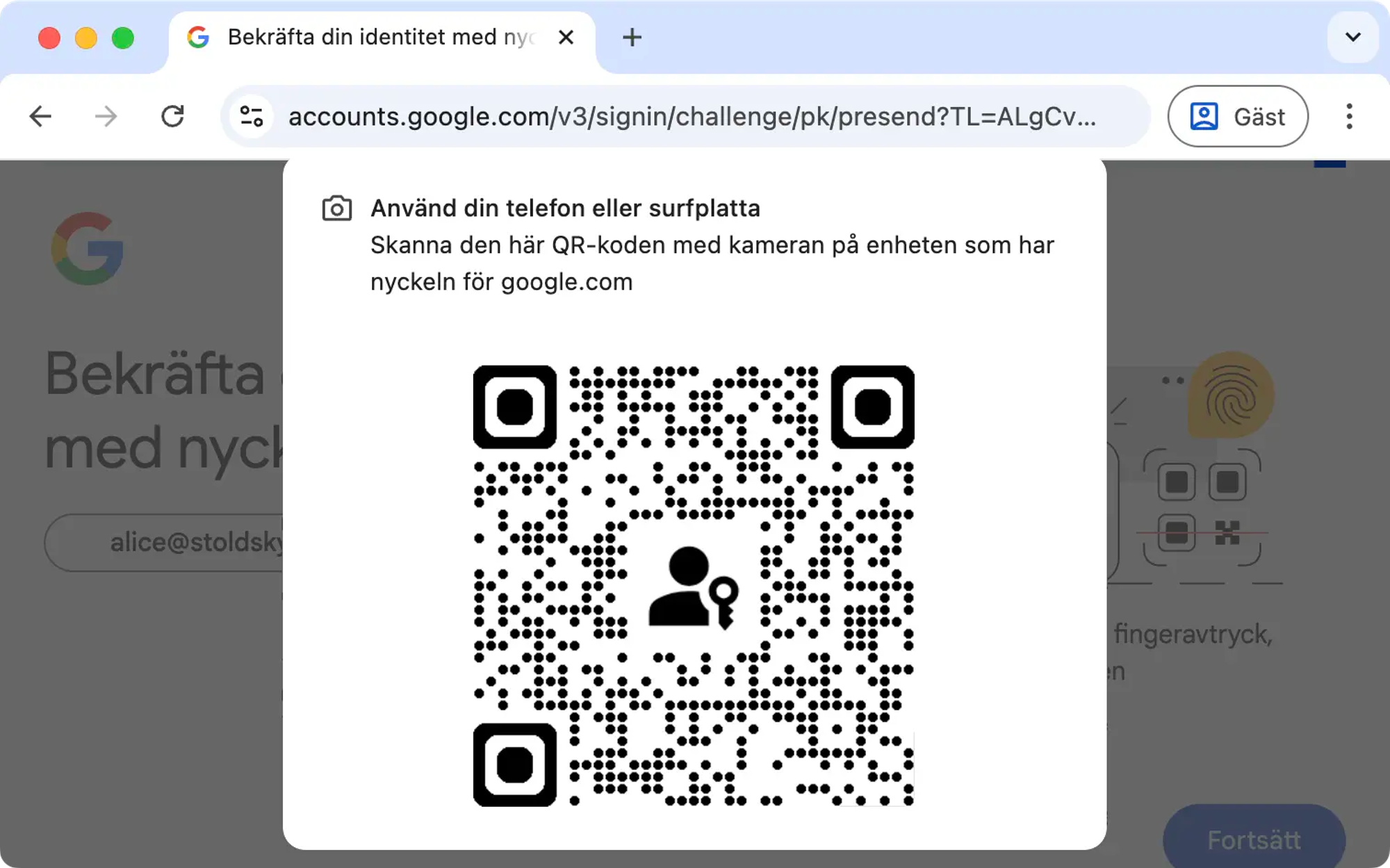

När en medarbetare loggar in med en nyckel på sin egen enhet sköts inloggningen lokalt på enheten av medarbetarens lösenordshanterare (nyckelhanterare). Om medarbetaren måste logga in på någon annans dator kan medarbetaren logga in där genom att skanna en qr-kod med sin mobil. Då upprättas en Bluetooth-förbindelse mellan datorn (där användaren loggar in) och mobilen (där användarens nyckel ligger i mobilens lösenordshanterare).

Användare kan logga in med sina egna mobiler på någon annans dator genom att skanna en qr-kod.

I somras påstod säkerhetsföretaget Expel att de hade upptäckt en attack som gjorde att angripare hade kunde nätfiska medarbetare som loggade in med nycklar genom att skanna qr-koder. Vi förklarade i Bli säker-podden att detta inte kunde stämma. Bluetooth-kopplingen gör att datorn och mobilen måste vara inom Bluetooth-avstånd till varandra (cirka tio meter), vilket omöjliggör nätfiske på distans. Dessutom är nycklar kopplade till domänen där de skapades. Om en enda bokstav i domänen är fel går det inte att logga in med nyckeln.

Expel publicerade senare en ursäkt för sitt misstag. Många av medierna som hade rapporterat om Expels påstådda avslöjande gick ut med korrigeringar.

Nyckelinloggning kan degraderas

Till skillnad från Expels missförstådda attack kan medarbetare som loggar in med nycklar utsättas för så kallade degraderingsattacker. Nyckelinloggning skyddar nämligen enbart så länge nyckelinloggning används.

Många organisationer aktiverar stöd för nyckelinloggning men fortsätter att tillåta mindre säkra inloggningsmetoder. Då kan angriparna lura användarna att logga in med någon av de äldre inloggningsmetoderna som, till skillnad från nyckelinloggning, är går att nätfiska.

Proofpoint har visat hur de har lyckat skapa ett nätfiskeverktyg som kan nätfiska Microsoft 365-användare på just detta vis. Verktyget fungerar på följande sätt.

- Användaren luras in på en falsk version av inloggningssidan för Microsoft 365. Den falska inloggningssidan ligger på en annan domän än Microsofts riktiga domän.

- Webbsidan påstår att något gick fel och att användaren inte kan logga in med sin nyckel. Användaren uppmanas att i stället välja en annan inloggningsmetod, till exempel en push-notis till Microsoft Authenticator-appen.

- Användaren loggar in på den falska webbplatsen och ger därmed angriparna tillgång till kontot.

Proofpoint har publicerat skärmavbilder som visar hela förfarandet.

Proofpoint poängterar att de än så länge inte har sett denna attackmetod utnyttjas i riktiga attacker. De varnar samtidigt för att attackmetoden kan börja utnyttjas i framtiden.

SSF Stöldskyddsföreningen instämmer i Proofpoints analys. Angriparna anpassar sig hela tiden efter rådande förutsättningar. Innan tvåfaktorsautentisering blev vanligt nöjde sig angriparna med att nätfiska lösenorden. I takt med att allt fler konton började skyddas med tvåfaktorsautentisering tvingades angriparna att utveckla sina verktyg. Nu när allt fler konton börjar skyddas med nycklar måste angriparna anpassa sina verktyg igen.

Lyckligtvis är det sista gången som angriparna kan anpassa sina verktyg. Dagen då alla företag har bytt till lösennycklar och inaktiverat de äldre inloggningsmetoderna slutar även degraderingsattackerna att fungera. Fram till dess är det en god idé att påminna medarbetare som loggar in med nycklar om risken för degraderingsattacker. Varningsklockorna ska ringa ifall de hamnar på en webbsida som säger att de av någon anledning inte kan logga in med sina nycklar.