Nya nätfiskeattacker kringgår tvåfaktorsautentisering

Publicerad: 2024-12-12

Senast ändrad: 2024-12-13

Sedan början av december har SSF Stöldskyddsföreningen noterat en oroväckande nätfiskekampanj riktad mot företag. Angripare kapar medarbetares Google-konton genom att kombinera tre metoder som tillsammans skapar en av de trovärdigaste nätfiskeattackerna någonsin. Inte ens tvåfaktorsautentisering kan rädda utsatta offer.

Falsk Google-annons med spoofad domän

Googles sökmotor har sedan flera år plågats av bedrägliga annonser. Angripare har köpt populära söktermer och publicerat annonser som lurat in användare på klonade kopior av kända webbplatser. Därifrån har angripare utfört nätfiskeattacker, stulit betalkortuppgifter och spridit skadeprogram.

På Google visas annonserna ovanför det riktiga sökresultatet. Risken för att användare klickar på bedrägliga annonser är därför överhängande. Risken har dessutom ökat i takt med att Google har gjort annonsmärkningen allt otydligare. Förr i tiden var annonserna separerade med en egen bakgrundsfärg och en framhävd annonsmärkning. Nu ser annonserna ut som riktiga sökresultat och särskiljs enbart av att ordet ”sponsrad” står ovanför dem.

Situationen förvärras av att Googles annonstjänst har en inbyggd brist som gör det möjligt för angripare att ”spoofa” (förfalska) domänen som visas i annonsen. Angripare kan köpa en annons som går till en helt annan webbplats än den som står i annonsen.

Angriparna som ligger bakom på nätfiskekampanjen som SSF nu uppmärksammar utnyttjar denna brist. De köper annonser som bokstavligen står att leder till ads.google.com, vilket är domänen för Googles annonsverktyg där företag som vill annonsera på Google hanterar sina kampanjer. I själva verket leder de bedrägliga annonserna till en helt annan domän.

Angriparnas annonser för Google Ads står att leder till ads.google.com, men det gör de i själva verket inte.

Falsk landningssida på Googles webbhotell

Google Sites är en många tjänster som Google erbjuder utöver sin sökmotor. På Google Sites kan företag publicera simpla webbplatser med hjälp av Googles webbsidebyggare. Företagen kan välja mellan att publicera webbplatserna på sina egna domäner eller på sites.google.com.

Att låta utomstående aktörer publicera innehåll under Googles primära huvuddomän (google.com) var ett gravt misstag från Googles sida. Det visar nätfiskekampanjen i fråga med all tydlighet. Angriparna har designat en hemsida som inspirerats av Google Ads riktiga hemsida. De har publicerat sin falska Google Ads-hemsida som en Google Sites-webbplats och har därigenom fått en webbadress som börjar på sites.google.com.

Angriparna har publicerat en falsk hemsida för Google Ads på Google Sites.

Intet ont anande offer har få skäl att ifrågasätta äktheten på angriparnas hemsida. Hemsidan bär trots allt Googles logotyp och ligger på google.com. Offren har ännu färre skäl att vara skeptiska i och med att de kommer in till hemsidan via en länk på Googles egen sökmotor.

Falsk Google-inloggningssida

På den falska Google Ads-hemsidan finns en länk för att logga in. När offren klickar på den länken tas de vidare till en klonad inloggningssida som ligger på en helt orelaterad domän. Angriparna har dock anpassat webbadressen så att den ska påminna om den riktiga inloggningssidans webbadress.

Angriparna har klonat Googles inloggningssida och länkar till den från angriparnas falska Google Ads-hemsida.

På den klonade inloggningssidan utför angriparna en synnerligen sofistikerad nätfiskeattack. Angriparna kapar till och med konton som skyddas med de vanligaste metoderna för tvåfaktorsautentisering.

Förr i tiden fungerade tvåfaktorsautentisering som ett skydd mot många nätfiskeattacker. Klassiska nätfiskeverktyg spelade bara in lösenorden som offren knappade in och skickade vidare lösenorden till angriparna. Angriparna kunde därför enbart kapa konton som tillhörde användare som hade valt att inte aktivera tvåfaktorsautentisering.

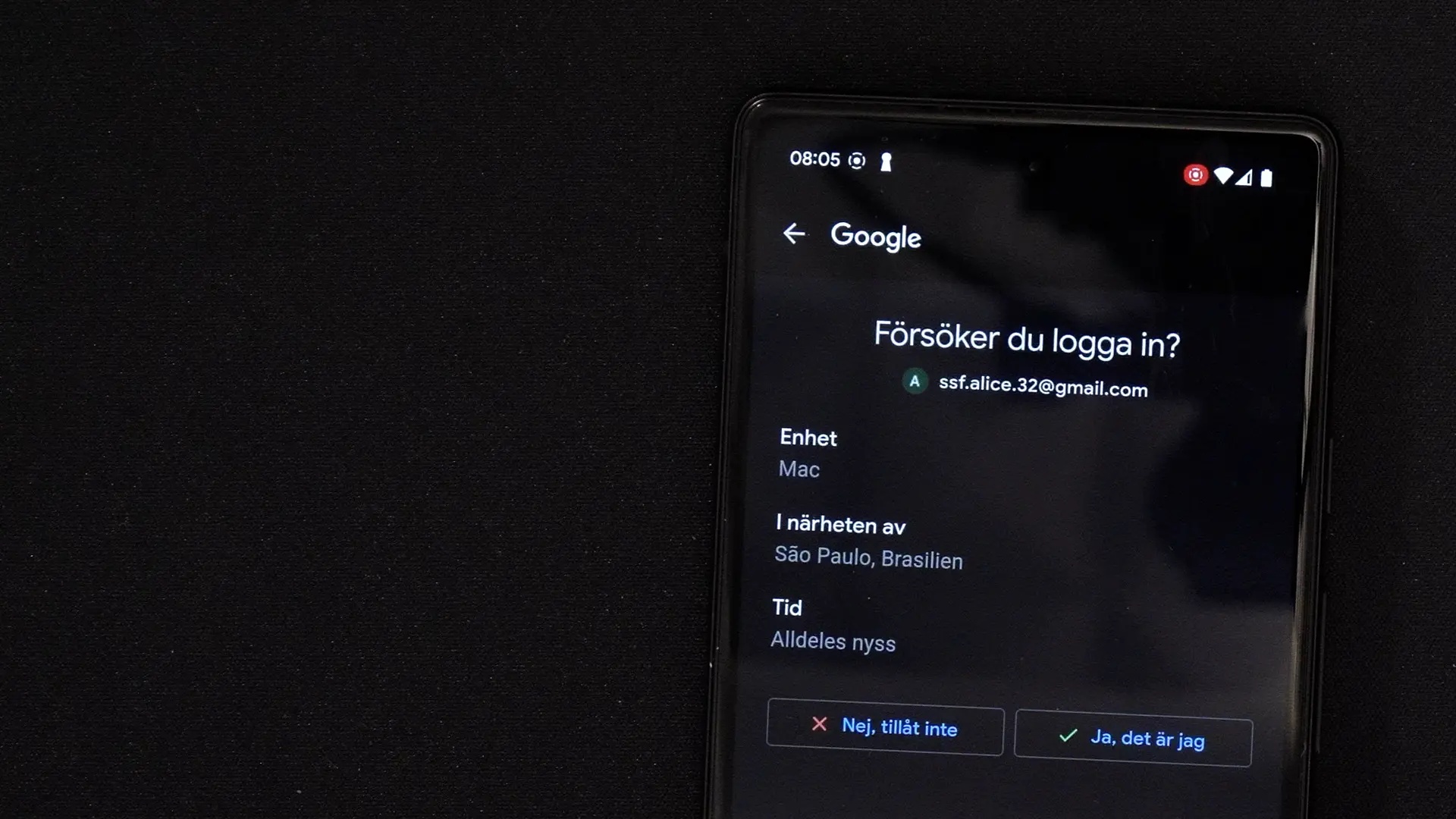

I takt med att allt fler webbplatser började kräva att användarna aktiverar tvåfaktorsautentisering tvingades angriparna att anpassa sina metoder. Nätfiskeverktyg som kapar konton i realtid blir allt vanligare. Sådana nätfiskeverktyg låter angripare kapa konton som skyddas med de vanligaste metoderna för tvåfaktorsautentisering: sms-metoden, Authenticator-metoden och push-notismetoden.

Angriparna drar nytta av ett modernt nätfiskeverktyg som till och med kan kapa konton som skyddas av tvåfaktorsautentisering.

Det finns dock en metod för tvåfaktorsautentisering som skyddar mot den här typen av nätfiskeattack: fysiska säkerhetsnycklar. Det är små usb-donglar som användaren kopplar till datorns usb-port eller ”blippar” mot baksidan av mobilen.

Säkerhetsnycklar kopplar inloggningen till domänen och kan därför bara låsa upp ett konto om användaren befinner sig på rätt webbplats. Mer information om fysiska säkerhetsnycklar, inklusive en förklaring om varför de enbart lämpar sig för företagsbruk, finns i vår guide om lösenordspolicyer för företag .

Ett annat sätt att stoppa nätfiskeattackerna är att sluta använda lösenord och byta till lösennycklar (eng. ”passkeys”). Lösennycklar är en modern och standardiserad inloggningsmetod som, likt fysiska säkerhetsnycklar, är omöjlig att nätfiskeattackera. Lösennycklar och fysiska säkerhetsnycklar bygger rent av på samma grundteknik.

Många av de stora it-jättarna, inklusive Apple, Google och Microsoft, förespråkar lösennycklar. Det råder därför inga tvivel om att lösennycklar är framtidens inloggningsmetod. Lösennycklar gör inloggningen både säkrare och enklare. Mer information om lösennycklar finns i vår guide om att byta lösenord mot lösennycklar .

Nya nätfiskemetoder kräver nya åtgärder

Nätfiskekampanjen i fråga är långt ifrån den första som kapar tvåfaktorsautentiseringsskyddade konton. Det är just kombinationen av nätfiskeverktyget och de bedrägliga annonserna som gör nätfiskekampanjen värd att uppmärksamma. Företag gör därför klokt i att vidta två åtgärder.

- Dölj alla sökresultatsliknande annonser i medarbetarnas webbläsare. Detta går att åstadkomma genom att installera annonsblockerare eller byta den förvalda sökmotorn mot en sökmotor där annonserna kan stängas av, till exempel Duckduckgo.

- Skydda medarbetarnas viktigaste konton med nätfiskeresistenta inloggningsmetoder, det vill säga antingen lösennycklar eller lösenord i kombination med fysiska säkerhetsnycklar.